Was ist

Mikrosegmentierung

?

Warum wir Mikrosegmentierung brauchen

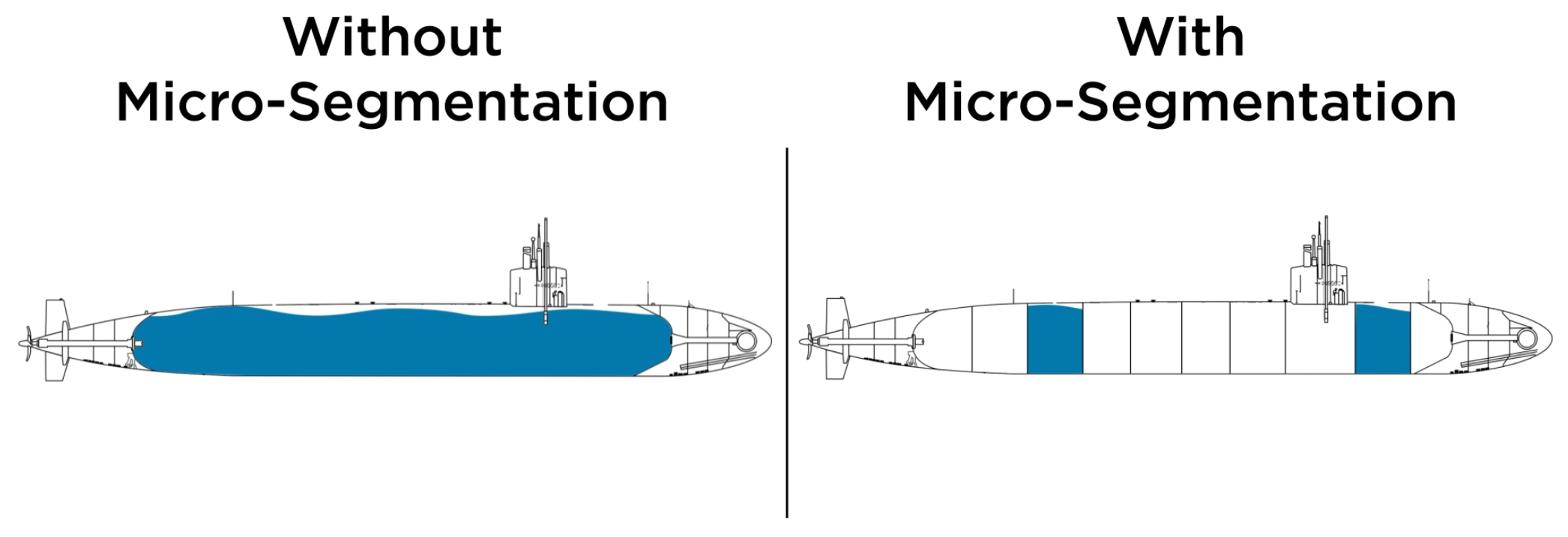

Denken Sie an dieses gängige Beispiel: Ein U-Boot nutzt eine unterteilte Struktur, um trotz einer Sicherheitslücke seetüchtig zu bleiben. Wenn es zu einer Sicherheitslücke kommt, bleibt sie auf das einzige Kompartiment beschränkt, in dem sie aufgetreten ist. Einfach ausgedrückt, sinkt das U-Boot dank der Kompartimentierung (oder Segmentierung) des Schiffes nicht.

Im Kontext Ihrer IT-Umgebungen Mikrosegmentierung verhindert Angreifer oder Bedrohungen, die sich durch die Ausbreitung oder laterale Verlagerung in Rechenzentren, Clouds oder Campusnetzwerken ergeben. Eine Bedrohung wird durch die eingeführte Mikrosegmentierungsrichtlinie eingedämmt, sodass Angreifer nicht in andere Teile einer Umgebung gelangen können. Kleine Sicherheitsvorfälle werden eingedämmt. Dies schützt Unternehmen besser vor Sicherheitslücken.

Vorteile der Mikrosegmentierung

- Reduzieren Sie die Angriffsfläche: Verschaffen Sie sich einen vollständigen Überblick über die Netzwerkumgebung und kontrollieren Sie den lateralen Kommunikationszugriff, um Angriffsanfälligkeiten zu reduzieren.

- Erzielen Sie die Einhaltung gesetzlicher Vorschriften: Isolieren Sie Systeme mit behördlichen Auflagen, um die Einhaltung von Richtlinien detailliert zu kontrollieren.

- Verbessern Sie die Eindämmung von Sicherheitsverletzungen: Überwachen Sie den Datenverkehr anhand sicherer Richtlinien und Kontrollen seitliche Bewegung um die Größe der Sicherheitsverletzung und die Reaktionszeit zu reduzieren.

So funktioniert Mikrosegmentierung

Die Mikrosegmentierung verwendet den Host-Workload anstelle von Subnetzen oder Firewalls. Jedes Workload-Betriebssystem im Rechenzentrum oder in der Cloud enthält eine native Stateful-Firewall, z. B. iptables unter Linux oder Windows Filtering Platform unter Windows.

Diese hostbasierte Segmentierung verwendet Workload-Telemetrie, um eine Karte von Cloud- und lokalen Rechenumgebungen und Anwendungen zu erstellen. Die Karte wird verwendet, um zu visualisieren, was geschützt werden muss, und um automatische Segmentierungsrichtlinien mit für Menschen lesbaren Bezeichnungen — nicht IP-Adressen oder Firewallregeln — einzuführen.

Mikrosegmentierung geht über die traditionelle Segmentierung hinaus

Andere traditionelle Segmentierungsansätze umfassen, sich auf das Netzwerk selbst zu verlassen, indem VLANs oder Subnetze erstellt, Hardware-Firewall-Appliances bereitgestellt werden oder der Versuch unternommen wird Netzwerksegmentierung durch die Verwendung softwaredefinierter Netzwerke. Diese Lösungen sind durch Netzwerkkonstrukte und IP-basierte Regeln eingeschränkt, die umständlich, manuell und fehleranfällig sind. Alles in allem sind ältere Lösungen grundlegend unzureichend, um die Granularität und Agilität zu gewährleisten, die erforderlich sind, um die Anforderungen zur Verhinderung bösartiger Aktivitäten zu erfüllen und seitliche Bewegung in der heutigen dynamischen Bedrohungslandschaft. Die Mikrosegmentierung verbessert herkömmliche Methoden und erweitert die Segmentierung auf Cloud-Workloads und Container sowie auf Workloads im lokalen Rechenzentrum, um der heutigen Hybrid-IT Rechnung zu tragen.

Wer muss Netzwerke oder Umgebungen segmentieren?

Unternehmen müssen Mikrosegmentierung einrichten, um ihre Umgebungen vor Sicherheitslücken zu schützen, indem sie die laterale Bewegung von Angreifern einschränken. Zwei herausragende Beispiele für die Notwendigkeit einer Mikrosegmentierung sind:

Unternehmen, die sich für die Einhaltung von Vorschriften einsetzen: Zum Beispiel Organisationen des Gesundheitswesens muss PHI-Daten schützen und dabei die Compliance-Rahmenbedingungen für Cybersicherheit im Gesundheitswesen einhalten. Es gibt gemeinsame Sicherheitsrahmen, die Gesundheitsorganisationen und ihren Anbietern helfen, ihre Sicherheit und Einhaltung der Vorschriften auf konsistente und optimierte Weise nachzuweisen. Zu den wichtigsten Sicherheitskontrollen, die implementiert werden müssen, gehören die Segmentierung oder Trennung von Netzwerken, die Isolierung sensibler Systeme, eine genaue Kartierung und die Kontrolle der Netzwerkverbindungen.

Sicherheitsbewusste Organisationen: Zum Beispiel PCI-Konformität Die Standards verlangen von Händlern und anderen Unternehmen, Kreditkarteninformationen auf sichere Weise zu behandeln, um die Wahrscheinlichkeit von Datenschutzverletzungen bei vertraulichen Finanzkontoinformationen von Karteninhabern zu verringern. Datensicherheitsstandard der Zahlungskartenbranche (PCI Zu den Bemühungen zur Einhaltung von DSS) gehört die Netzwerksegmentierung, um die Systemkomponenten innerhalb einer Karteninhaberdatenumgebung (CDE) zu isolieren.

Merkmale der Mikrosegmentierung

Sichtbarkeit: Die Mikrosegmentierung beginnt mit einem Abbildung der Anwendungsabhängigkeiten in Echtzeit das die Kommunikation zwischen allen Cloud- und Rechenzentrums-Workloads und den Anwendungen und Prozessen, aus denen sie bestehen, visualisiert. Diese Sichtbarkeit dient als Grundlage für die Konnektivität einer Anwendung und ist die Grundlage für die Erstellung und das Testen von Mikrosegmentierungsrichtlinien.

Einfach zu verwendende Etiketten: Die Segmentierung beruhte traditionell auf IP-Adressen oder Firewallregeln, aber um die Effektivität zu erhöhen, stützt sich die Mikrosegmentierung stattdessen auf Labels. Labels sollen die Segmentierung mithilfe der normalen IT-Sprache (auch bekannt als „menschenlesbare Bezeichnungen“) vereinfachen, wie z. B. die Verwendung des Anwendungsnamens, ihrer Phase im Entwicklungszyklus, ihres Standorts und der Rolle der Arbeitslast. Diese mehrdimensionalen Bezeichnungen werden Workloads hinzugefügt, um den Kontext zu erstellen Abbildung der Anwendungsabhängigkeiten, gruppiert Workloads anhand ihrer Labelsätze. Diese visuelle Übersicht mit leicht verständlichen Bezeichnungen erleichtert die Zusammenarbeit zwischen Anwendungseigentümern, Sicherheit, IT-Betrieb und Compliance. Labels werden in der Regel aus Configuration Management Databases (CMDBs), IP-Adressmanagement-Tools (IPAM) und Orchestrierungstools importiert.

Automatisierte Segmentierung: Die Mikrosegmentierung verwendet die Karte und die Labels, um automatisch granulare Whitelist-Segmentierungsrichtlinien für den Verkehr auf Umgebungs-, Anwendungs- und Rollen-/Tierebene zu erstellen. Dabei werden historische Verbindungen, die Prozesse, mit denen diese Datenflüsse kommunizieren, und Workload-Labels abgeglichen, um automatisch Richtlinien für die Steuerung des anwendungsinternen und anwendungsübergreifenden Datenverkehrs zu erstellen. Die Benutzer wählen lediglich die Granularität (oder den Grad der Restriktivität) der von ihnen gewünschten organisatorischen Mikrosegmentierungsrichtlinie aus.

Minderung des Schwachstellenrisikos: Eine gewisse Mikrosegmentierung kann das Risiko von Softwareschwachstellen verringern. Der Ost-West-Datenverkehr von Workload zu Workload innerhalb Ihres Rechenzentrums und Ihrer Cloud-Umgebungen stellt eine riesige Angriffsfläche dar. Mikrosegmentierung, die zur Visualisierung in Plattformen für das Schwachstellenmanagement integriert ist Anwendungsarbeitslasten und die damit verbundenen Software-Sicherheitslücken durch eine Karte der Sicherheitslücken. Diese Abbildung zeigt die potenziellen lateralen Pfade eines Angreifers. Nicht alle erkannten Sicherheitslücken können sofort durch Patchen behoben werden. Die Sichtbarkeit des Datenverkehrs durch Mikrosegmentierung und Schwachstellendaten von Drittanbietern werden verwendet, um dynamische Mikrosegmentierungsrichtlinien zu erstellen, die als Ausgleich für ungepatchte Workloads dienen.

Arten der Mikrosegmentierung

Anwendungssegmentierung: Diese Art der Segmentierung schützt hochwertige Anwendungen, indem sie sie abgrenzt, um die sensible Ost-West-Kommunikation zwischen Anwendungen, die auf Bare-Metal-, Hypervisoren- oder containerisierten Workloads innerhalb oder zwischen privaten Rechenzentren, öffentlichen Clouds und Hybrid-Clouds laufen, mithilfe von Mikrosegmentierung zu kontrollieren.

Unternehmen müssen hochwertige Anwendungen schützen, die wichtige Dienste bereitstellen, sensible Daten enthalten oder PII, oder werden durch Compliance-Vorschriften wie PCI DSS, HIPAA und SOX reguliert. Die Anwendungssegmentierung ist eine leistungsstarke Methode, dies zu tun.

Umweltsegmentierung: Diese Art der Mikrosegmentierung trennt Softwarebereitstellungsumgebungen wie Entwicklung, Staging, Test und Produktion von der Kommunikation miteinander. Herkömmliche Netzwerklösungen für die Segmentierung machen dies zu einer Herausforderung, da die Ressourcen dynamisch über heterogene Rechenzentren sowie öffentliche und hybride Cloud-Umgebungen verteilt werden.

Segmentierung auf Anwendungsebene: Wir sehen oft N-stufige Anwendungen mit Web-, Anwendungs- und Datenbankebenen, die Unternehmen durch Segmentierung voreinander schützen möchten. Bei der Mikrosegmentierung auf Anwendungsebene werden die Workloads nach Rollen aufgeteilt, um zu verhindern, dass sie sich zwischen ihnen bewegen, es sei denn, dies ist ausdrücklich autorisiert. Segmentierungsrichtlinien würden beispielsweise zulassen, dass die Verarbeitungsebene nur mit der Datenbankebene kommuniziert, nicht mit dem Load Balancer oder der Webebene, wodurch die Angriffsfläche reduziert wird.

Prozessbasierte Nanosegmentierung: Dies ist die detaillierteste Segmentierung, die es gibt. Sie erweitert die Segmentierung auf Anwendungsebene bis hinunter zu den Prozessen oder Diensten, die auf Workloads ausgeführt werden. Nicht nur die Workload-Tiers sind eingeschränkt, sondern nur ein bestimmter Dienst oder Prozess darf zwischen Workloads kommunizieren. Gemäß dem obigen Beispiel kann die Verarbeitungsebene nur mit der Datenbankebene kommunizieren, und nur MySQL kann auf 3306 zwischen den Workloads kommunizieren. Alles andere ist blockiert.

Benutzersegmentierung: Diese Art der Segmentierung schränkt die Sichtbarkeit von Anwendungen durch Gruppenmitgliedschaften in Microsoft Active Directory ein. Die Benutzersegmentierung wird auf der Grundlage der Benutzeridentität und der Gruppenzugehörigkeit durchgesetzt — ohne Änderungen an der Infrastruktur. Benutzer in einem Netzwerk können versuchen, eine Verbindung zu einer beliebigen internen Anwendung herzustellen, wodurch möglicherweise Rechenzentrums-Workloads mit vertraulichen Daten verletzt werden, indem sie gestohlene Anmeldeinformationen verwenden oder schwache Passwörter per Brute-Force umgehen oder eine Sicherheitslücke ausnutzen. Beispielsweise können zwei Benutzer im selben VLAN unterschiedliche Richtlinien haben und nur eine Verbindung zu den Anwendungen herstellen, für die sie autorisiert sind.

Erfahre mehr

Entdecke wie Illumio Die Zero-Trust-Segmentierung bietet einen konsistenten Ansatz für die Mikrosegmentierung über die gesamte hybride Angriffsfläche — von Multi-Cloud über Rechenzentren bis hin zu Remote-Endpunkten und von IT bis OT.

.png)