とは

マイクロセグメンテーション

?

マイクロセグメンテーションが必要な理由

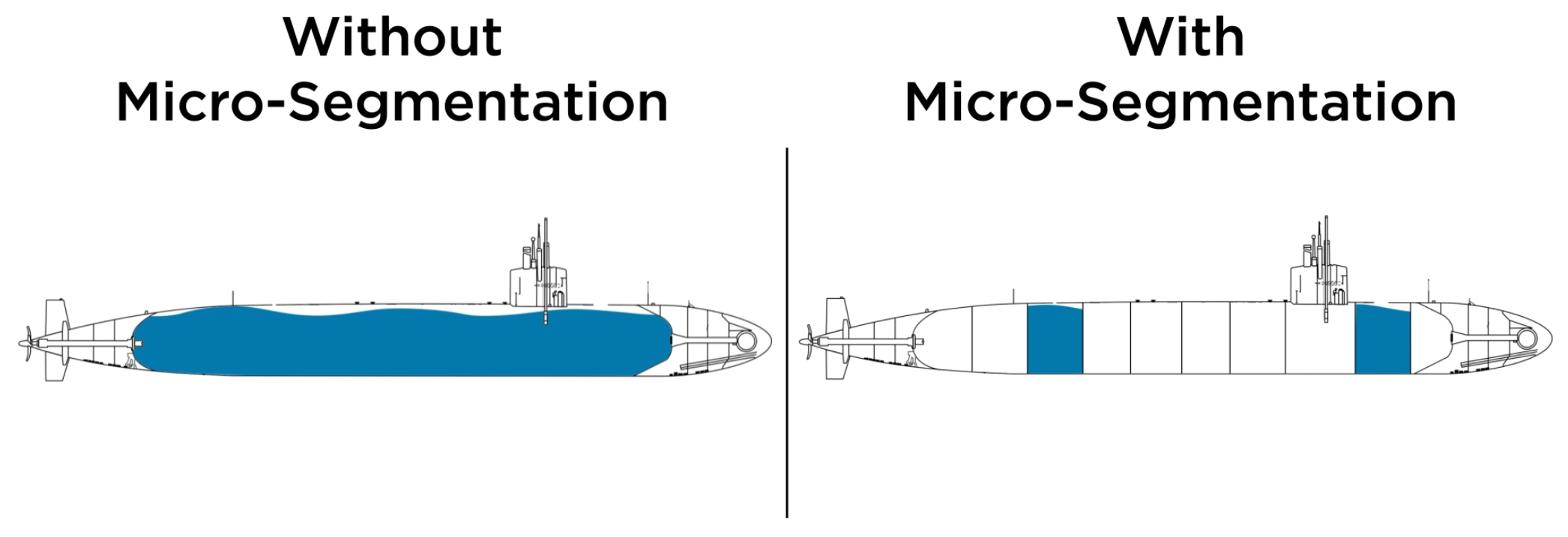

この一般的な例を考えてみましょう。潜水艦は区画化された構造を使用して、突破口に直面しても耐航性を維持します。漏えいがあった場合、その侵入は発生した単一の船室に封じ込められたままになります。簡単に言えば、潜水艦は船の区画化(または細分化)のおかげで沈みません。

お客様の IT 環境のコンテキストでは、 マイクロセグメンテーションは攻撃者を防ぐ または、データセンター、クラウド、またはキャンパスネットワーク内での拡散または横方向への移動による脅威。導入されたマイクロセグメンテーション・ポリシーによって脅威が封じ込められるため、攻撃者は環境の他の場所に移動できません。小規模なセキュリティインシデントは封じ込められます。これにより、組織を侵害からより適切に保護できます。

マイクロセグメンテーションのメリット

- 攻撃対象領域の削減:ネットワーク環境を完全に可視化し、ラテラル通信アクセスを制御して攻撃の脆弱性を軽減します。

- 規制コンプライアンスの達成:規制上の義務があるシステムを分離して、コンプライアンスのためのきめ細かいポリシー管理を行います。

- 侵害の封じ込めを強化:安全なポリシーと制御に照らしてトラフィックを監視 横方向の動き 侵害の規模を縮小し、対応時間を短縮します。

マイクロセグメンテーションの仕組み

マイクロセグメンテーションは、サブネットの代わりにホストワークロードを使用するか、 ファイアウォール。データセンターまたはクラウドの各ワークロードオペレーティングシステムには、Linux の iptables や Windows の Windows フィルタリングプラットフォームなど、ネイティブのステートフルファイアウォールが含まれています。

このホストベースのセグメンテーションでは、ワークロードテレメトリを使用して、クラウドとオンプレミスのコンピューティング環境とアプリケーションのマップを作成します。このマップは、保護すべき対象を視覚化し、IP アドレスやファイアウォールのルールではなく、人間が判読できるラベルを使用して自動セグメンテーションポリシーを適用するために使用されます。

マイクロセグメンテーションは従来のセグメンテーションを超える

セグメンテーションに対する他の従来のアプローチには、VLANまたはサブネットを作成したり、ハードウェアファイアウォールアプライアンスを導入したり、試したりして、ネットワーク自体に依存する方法があります。 ネットワークセグメンテーション ソフトウェア定義ネットワークを使用する。これらのソリューションは、ネットワーク構成や IP ベースのルールによって制限されています。これらは煩雑で手作業であり、エラーも起こりやすいです。全体として、レガシー・ソリューションでは、悪質な活動を防止するための要件を満たすために必要なきめ細かさと俊敏性を実現するには根本的に不十分です。 横方向の動き 今日のダイナミックな脅威環境では従来の手法を改良したマイクロセグメンテーションは、今日のハイブリッドITに対応するため、オンプレミスのデータセンターのワークロードだけでなく、クラウドのワークロードやコンテナにもセグメンテーションを広げています。

ネットワークや環境をセグメント化する必要があるのは誰か

組織はマイクロセグメンテーションを導入して、攻撃者のラテラルムーブメントを制限することで環境を侵害から保護する必要があります。マイクロセグメンテーションの必要性を示す代表的な例として、次の 2 つが挙げられます。

コンプライアンスを重視する組織:たとえば、医療機関医療機関のサイバーセキュリティコンプライアンスフレームワークに準拠して、PHIデータを保護する必要があります。医療機関とその医療提供者が一貫した効率的な方法でセキュリティとコンプライアンスを実証するのに役立つ共通のセキュリティフレームワークが存在します。実施すべき主なセキュリティ管理には、ネットワークのセグメンテーションまたは分離、機密システムの分離、正確なマッピング、ネットワーク接続制御などがあります。

セキュリティを重視する組織:たとえば、PCI コンプライアンス標準では、加盟店やその他の企業に対し、クレジットカード情報を安全な方法で処理することが義務付けられています。これにより、機密性の高いカード所有者の金融口座情報がデータ漏洩する可能性が低くなります。ペイメントカード業界データセキュリティ基準 (PCI DSS(DSS)コンプライアンスへの取り組みには、カード会員データ環境(CDE)内のシステムコンポーネントを分離するためのネットワークセグメンテーションが含まれます。

マイクロセグメンテーションの特徴

可視性:マイクロセグメンテーションは リアルタイムアプリケーション依存関係マップこれにより、クラウドとデータセンターのすべてのワークロードと、それらを構成するアプリケーションとプロセス間の通信が視覚化されます。この可視性は、アプリケーションの接続性のベースラインとなり、マイクロセグメンテーションポリシーの構築とテストの基礎となります。

使いやすいラベル:セグメンテーションは従来、IPアドレスまたはファイアウォールのルールに依存していましたが、効果を高めるために、マイクロセグメンテーションは代わりにラベルに依存していました。ラベルは、アプリケーション名、開発サイクルの段階、場所、ワークロードの役割など、ITの通常の言語(別名「人間が読めるラベル」)を使用してセグメンテーションを簡素化することを目的としています。これらの多次元ラベルはワークロードに添付され、コンテキストを構築します。 アプリケーション依存関係マップ、ラベルセットに基づいてワークロードをグループ化します。わかりやすいラベルが付いたこのビジュアルマップにより、アプリケーション所有者、セキュリティ、IT 運用、コンプライアンス間のコラボレーションが容易になります。ラベルは通常、構成管理データベース (CMDB)、IP アドレス管理 (IPAM) ツール、およびオーケストレーションツールからインポートされます。

自動セグメンテーション:マイクロセグメンテーションは、マップとラベルを使用して、環境、アプリケーション、およびロール/階層レベルでのトラフィックに関するきめ細かなホワイトリストセグメンテーションポリシーを自動的に作成します。過去の接続、これらのフローが通信するプロセス、ワークロードラベルを照合して、アプリケーション内およびアプリケーション間のトラフィックを制御するためのポリシーを自動的に作成します。ユーザーは、希望する組織のマイクロセグメンテーションポリシーの細分性 (または制限レベル) を選択するだけです。

脆弱性リスクの軽減:一部のマイクロセグメンテーションは、ソフトウェアの脆弱性のリスクを軽減できます。データセンターとクラウド環境内の東西のワークロード間のトラフィックは、大規模な攻撃対象となります。脆弱性管理プラットフォームと統合して視覚化するマイクロセグメンテーション アプリケーションワークロード およびそれらに関連するソフトウェアの脆弱性脆弱性マップ。このマッピングには、攻撃者の潜在的なラテラルパスウェイが表示されます。検出された脆弱性のすべてにパッチを適用してもすぐに対処できるわけではありません。マイクロセグメンテーションのトラフィックの可視性とサードパーティの脆弱性データを使用して、パッチが適用されていないワークロードを補償する制御として機能する動的なマイクロセグメンテーションポリシーを構築します。

マイクロセグメンテーションのタイプ

アプリケーションセグメンテーション:このタイプのセグメンテーションは、マイクロセグメンテーションを使用して、ベアメタル、ハイパーバイザー、またはプライベートデータセンター、パブリッククラウド、ハイブリッドクラウド内またはプライベートデータセンター、パブリッククラウド、ハイブリッドクラウド内またはコンテナ化されたワークロードで実行されるアプリケーション間の機密性の高い東西通信を制御することで、価値の高いアプリケーションを保護します。

組織は、重要なサービスを提供したり、機密データを含む高価値アプリケーションを保護したり、PII、または PCI DSS、HIPAA、SOX などのコンプライアンス義務によって規制されています。そのための強力な方法は、アプリケーションセグメンテーションです。

環境セグメンテーション:このタイプのマイクロセグメンテーションは、開発、ステージング、テスト、プロダクションなどのソフトウェアデプロイメント環境を相互の通信から分離します。資産はパブリッククラウド環境やハイブリッドクラウド環境だけでなく、異種のデータセンターにも動的に分散されるため、セグメンテーション用の従来のネットワークソリューションではこれが困難になります。

アプリケーション層レベルのセグメンテーション:組織がセグメンテーションによって相互に保護したいと考えている、Web 層、アプリケーション層、データベース層の N 層アプリケーションを見かけることがよくあります。アプリケーション層レベルのマイクロセグメンテーションは、明示的に許可されたものを除き、ワークロードを役割ごとに分割して、ワークロード間の横方向の移動を防ぎます。たとえば、セグメンテーションポリシーでは、処理層はデータベース層とのみ通信でき、ロードバランサーやウェブ層との通信は許可されないため、攻撃対象領域が減少します。

プロセスベースのナノセグメンテーション:これは、存在する中で最も詳細なセグメンテーションです。アプリケーション層レベルのセグメンテーションを、ワークロードで実行されているプロセスまたはサービスにまで拡張します。ワークロードの階層が制限されるだけでなく、特定のサービスまたはプロセスのみがワークロード間で通信できるようになります。上記の例に従うと、処理層はデータベース層とのみ通信でき、ワークロード間で 3306 で通信できるのは MySQL だけです。それ以外はすべてブロックされます。

ユーザーセグメンテーション:この種類のセグメンテーションでは、Microsoft Active Directory のグループメンバーシップによるアプリケーションの可視性が制限されます。ユーザーセグメンテーションは、インフラストラクチャーを変更することなく、ユーザーの ID とグループメンバーシップに基づいて適用されます。ネットワーク上のユーザーが内部アプリケーションへの接続を試みると、盗まれた認証情報を使用したり、脆弱なパスワードを通り過ぎてブルートフォース攻撃を行ったり、脆弱性を悪用したりして、機密データを含むデータセンターのワークロードを侵害する可能性があります。たとえば、同じ VLAN 内の 2 人のユーザーが異なるポリシーを適用し、アクセスを許可されたアプリケーションにのみ接続できる場合があります。

さらに詳しく

イルミオについて知る ゼロトラストセグメンテーションは、マイクロセグメンテーションへの一貫したアプローチを提供します マルチクラウドからデータセンター、リモートエンドポイント、ITからOTまで、ハイブリッドアタックサーフェス全体にわたります。

.png)