Pacotão: é possível ter certeza de que se 'está seguro'?

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados etc.), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quintas-feiras.

>>> Como saber se estamos seguros?

Como realmente saber se estamos seguros durante uma atividade online, se até mesmo o Pentágono, um dos órgãos militares mais seguros do mundo, já foi invadido por hackers?

Abraham Benton

Como você sabe que não vai sofrer um acidente ou ser furtado ao sair de casa? Ou mesmo ao estar em casa? Qualquer atividade traz consigo certos riscos. Muitos podem ser evitados, mas mesmo assim sempre haverá um risco, não importa se on-line ou off-line.

Outro detalhe é que hackers que invadem sistemas militares provavelmente não são os mesmos que querem atacar o seu computador, então suas proteções não precisam ser tão sofisticadas. Grandes empresas e organizações militares precisam de equipes profissionais para monitorar a rede e ter certeza de que tudo está correndo bem.

De qualquer forma, é preciso aceitar o risco inerente àquilo que se faz, sem, no entanto, esquecer-se dos cuidados que reduzem significativamente esse risco.

>>> Acesso 'IMAP' dos Estados Unidos no Gmail

Fui ver os detalhes dos meus últimos acessos no Gmail e consta que um tal de IMAP (Tipo de acesso) dos EUA vem acessando minha conta. Devo me preocupar? O que seria isso?

Renan

IMAP é um protocolo de acesso a e-mails, Renan. É usado, por exemplo, para acessar os e-mails do Gmail pelo Thunderbird, Outlook ou programas semelhantes, inclusive aplicativos para celular. Também pode ser usado por outros serviços para acessarem seu e-mail.

Caso você tenha autorizado acesso ao seu Gmail em algum serviço, esse tipo de acesso pode ocorrer, mas fora isso não é um acesso normal e significa que alguém ou algo está, de fato, tendo acesso a todas as suas mensagens de e-mail.

Para ter alguma pista, você pode fazer alguns testes no endereço IP que está acessando sua conta. Dois em especial:

Whois: O Whois fornece informações de identificação sobre o endereço IP. Você pode consultar no site whois.sc. Basta colar o endereço IP na busca que aparece logo na página inicial. Você saberá quem é "dono" do endereço IP, e um nome de um serviço conhecido pode ajudá-lo a saber a origem das conexões.

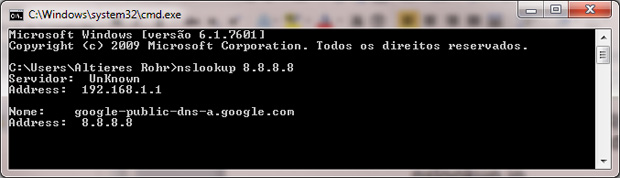

Lookup Reverso: O lookup reverso também pode ajudar, no caso de o whois não fornecer nenhuma informação útil. Faça o seguinte: abra um prompt de comando (busque o prompt no menu Iniciar do Windows, ou digite tecla Windows+R, cmd e clique em OK) e digite o comando

nslookup ip

Exemplo:

Como pode ver na imagem, o resultado mostra que é um endereço do Google, especificamente o serviço de DNS público da empresa. Não há garantia de que o lookup reverso trará bons resultados, mas é sempre algo bom de se tentar.

>>> Uso de criptografia

Já faz alguns anos que utilizo encriptação para proteger dados no meu HD. Uso um desses programinhas que permite escolher o algoritmo de encriptação (blowfish, 3DES etc.), com chaves de 128 bits e o “escambau” e nunca tive problemas. Mas pergunto: isso realmente garante a segurança dos dados? Se alguém se apoderar desses arquivos, ele não disporia de ferramentas para quebrar essas proteções?

Rockabillie

Sim, existem ferramentas. A questão, porém, é que se a senha e o algoritmo de criptografia usados forem adequados, o tempo necessário para quebrar a proteção pode ser de centenas ou milhares de anos, o que torna o processo inviável, a não ser que seja usado algum supercomputador.

Com o passar dos anos, pode ser preciso trocar a criptografia usada em certos dados para algoritmos mais recentes ou com maior número de bits, de modo a manter a proteção atualizada contra o aumento da capacidade de processamento dos computadores.

O pacotão da coluna Segurança Digital vai ficando por aqui. Não se esqueça de deixar sua dúvida na área de comentários, logo abaixo. Até a próxima!