Em compra sem senha, boletos entregavam dados de e-commerce

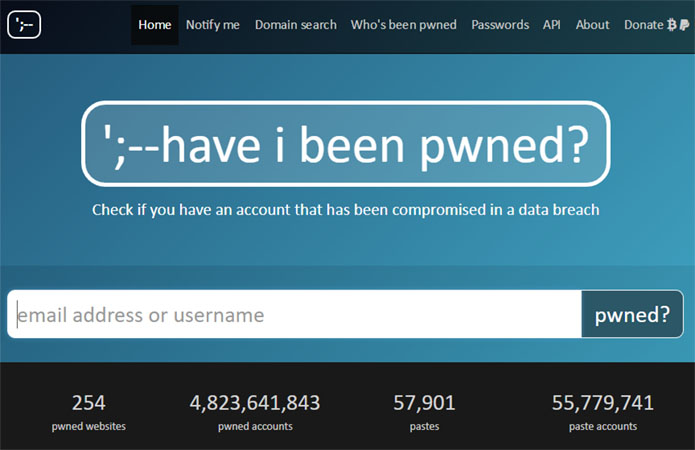

O blog Segurança Digital apurou que ao menos duas plataformas de lojas on-line criaram a possibilidade de realizar compras sem senha para clientes que já possuem cadastro nas lojas. Nessa modalidade, como a única barreira para fazer um pedido é informar o endereço de e-mail, os dados do cliente ficam censurados (com asteriscos, vide foto) para que outras pessoas não tenham acesso ao cadastro. No entanto, parte da censura podia ser burlada com a opção de pagamento por boleto, já que os dados do cliente eram incluídos no documento de forma legível.

O blog Segurança Digital apurou que ao menos duas plataformas de lojas on-line criaram a possibilidade de realizar compras sem senha para clientes que já possuem cadastro nas lojas. Nessa modalidade, como a única barreira para fazer um pedido é informar o endereço de e-mail, os dados do cliente ficam censurados (com asteriscos, vide foto) para que outras pessoas não tenham acesso ao cadastro. No entanto, parte da censura podia ser burlada com a opção de pagamento por boleto, já que os dados do cliente eram incluídos no documento de forma legível.

Na prática, era possível fechar um pedido e obter endereço completo, o nome completo e o CPF de um consumidor apenas com o endereço de e-mail. Bastava fechar o pedido com a opção de boleto.

As plataformas identificadas, CiaShop e Web Storm, oferecem uma tecnologia para que outras empresas possam facilmente criar um site de e-commerce. Sendo assim, qualquer loja criada com uma dessas tecnologias possui o recurso. Ou seja, o problema existia em várias lojas, não em um site específico. A censura no boleto ao lado foi adicionada pelo blog, pois o arquivo original era limpo e permitia a visualização dos dados particulares. O arquivo podia ser baixado por qualquer um que soubesse o e-mail do consumidor. (Foto: Reprodução)

A censura no boleto ao lado foi adicionada pelo blog, pois o arquivo original era limpo e permitia a visualização dos dados particulares. O arquivo podia ser baixado por qualquer um que soubesse o e-mail do consumidor. (Foto: Reprodução)

Um mês após serem comunicadas pelo blog Segurança Digital, a CiaShop e a Web Storm modificaram o recurso e não permitem mais o download do boleto. No caso da CiaShop, não é mais possível fechar pedidos com boleto sem digitar a senha. Nas lojas da Web Storm, o pedido é fechado, mas o boleto é enviado por e-mail, protegendo a informação. Apesar de terem modificado a funcionalidade, as empresas minimizaram o risco para os consumidores, considerando que um possível criminoso teria que saber a loja em que o consumidor fez alguma compra.

Omar Kaminski, advogado especialista em direito e internet, observa que não há lei específica para a proteção de dados e que são aplicados o Marco Civil de Internet, o Código de Defesa do Consumidor e o Código Civil. "Uma vez provado que houve ato ilícito, dano ou prejuízo, é possível buscar uma reparação judicial. Como se trata de direitos difusos, o ideal é que o Ministério Público seja convocado a intervir", disse o especialista.

Para Cléber Brandão, gerente do Blockbit Labs, braço de pesquisa da empresa de segurança Blockbit, o caso se enquadra como um vazamento de dados. "Qualquer dado pessoal deveria estar protegido por medidas de privacidade e confidencialidade", avalia o especialista.

Brandão explica que informações pessoais podem ser usadas em golpes on-line, permitindo que criminosos enviem mensagens se passando por instituições financeiras ou empresas e personalizem essa comunicação com os dados pessoais para convencer a vítima a entregar outras informações, inclusive senhas.

"Para o e-commerce, entendo que permitir a compra sem necessidade de uma senha pareça uma ótima opção para promover mais vendas, porém, no ponto de vista de segurança da informação, não é uma boa prática", disse ele, que sugere a adoção de "tokens" (senhas temporárias).

Janela em site informando que compra pode ser finalizada com o e-mail, dispensando outras formas de autenticação. (Foto: Reprodução)

Plataformas minimizam impacto

Para a CiaShop, o caso é "muito específico" e "pouco provável de acontecer". "Uma pessoa mal-intencionada teria que saber o e-mail do cliente e o e-commerce em que ele tem conta para simular uma compra – desde que seja o segundo pedido ou mais - naquela loja online e, só então, ter acesso ao nome completo e CPF no boleto gerado, conforme exigido pelo Banco Central. Dados críticos, como número de cartão de crédito e senha, não são expostos em nenhum momento", disse a empresa.

Eduardo Aguiar, diretor comercial da Web Storm, teve o mesmo entendimento. "Não basta apenas saber um e-mail, é necessário saber em que loja um comprador fez uma compra com este mesmo e-mail e tentar burlar a segurança desta loja para obter o CPF deste comprador", disse ele. O executivo também argumentou que o problema ocorreu por causa da exigência dos bancos de registrar boletos e que "há meio mais fáceis" para obter esses dados", citando o Registro.br - o órgão brasileiro que registra sites na internet (como "g1.com.br").

A comparação de Aguiar foi afastada por Frederico Neves, diretor de Serviços e de Tecnologia do NIC.br, órgão que mantém o Registro.br. Ele explicou que o serviço é um registro público de cunho declaratório e que o CNPJ ou CPF, revelados na consulta de "Whois", serve para "atribuir univocamente a titularidade de um nome de domínio". Neves ainda lembrou que registros públicos também precisam evitar fraudes de identidade, o que exige "um balanço bastante delicado entre a preservação da privacidade e a publicidade [dos dados]", além de considerar que a alternativa, informar o endereço postal -- também registrado nos boletos das lojas -- seria "muito mais delicada".

Já Brandão, do Blockbit Labs, discorda que o ataque precise ser específico como alegam as lojas, porque ferramentas poderiam automatizar o teste de e-mail em vários sites diferentes. Ou seja, não seria preciso verificar cada loja manualmente, porque um "robô" criminoso poderia fazer isso sozinho.

Para o especialista, mesmo que os bancos exijam os dados do cliente no boleto, responsabilidade pelas informações é de quem as armazena, ou seja, do e-commerce, e que esse princípio está previsto em diversas normas de segurança. Ele diz que cabe à loja verificar como seus sistemas interagem com terceiros (como o banco que gera o boleto), bem como defender sua rede de possíveis ataques usando as ferramentas adequadas, desde medidas legais (nos contratos de serviços) a medidas técnicas, como programas de gestão de vulnerabilidade e detecção de invasões.

A Associação Brasileira de Comércio Eletrônico (Abcomm) diz que não conhece nenhum tipo de fraude que consiga prejudicar o consumidor somente com posse do CPF e endereço. "Mesmo assim, consideramos que são dados sensíveis e devem ser protegidos não somente pelas lojas virtuais, mas também pelos próprios bancos", afirmou a associação. A Abcomm disse ainda que orientaria os demais associados sobre a prática e que desconhece outros sites ou plataformas de e-commerce que estejam adotando alguma função semelhante.

Dúvidas sobre segurança, hackers e vírus? Envie para [email protected]

Quatro pesquisadores da Universidade da Califórnia em San Diego criaram um robô que realiza cadastros em sites com o intuito de descobrir quais sites foram alvos de hackers e tiveram seus dados obtidos por criminosos. Em um universo de 2.302 sites em que o robô se cadastrou, 19 tiveram suas contas comprometidas -- e nenhum deles veio a público com o vazamento.

Quatro pesquisadores da Universidade da Califórnia em San Diego criaram um robô que realiza cadastros em sites com o intuito de descobrir quais sites foram alvos de hackers e tiveram seus dados obtidos por criminosos. Em um universo de 2.302 sites em que o robô se cadastrou, 19 tiveram suas contas comprometidas -- e nenhum deles veio a público com o vazamento. A empresa de segurança brasileira Axur lançou o portal

A empresa de segurança brasileira Axur lançou o portal

Um erro de programação expôs dados de clientes do serviço CloudFlare, entre os quais estão marcas como Uber, OkCupid, 1Password, Patreon e Medium. O problema, que ocorreu por um "vazamento de memória", dificulta a identificação de quais dados podem ter vazado e para quem, mas há indícios de que o problema tenha começado em setembro de 2016.

Um erro de programação expôs dados de clientes do serviço CloudFlare, entre os quais estão marcas como Uber, OkCupid, 1Password, Patreon e Medium. O problema, que ocorreu por um "vazamento de memória", dificulta a identificação de quais dados podem ter vazado e para quem, mas há indícios de que o problema tenha começado em setembro de 2016.