O que esperar da segurança digital e internet em 2014?

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados etc.) vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quintas-feiras.

É difícil adivinhar o futuro e não há bola de cristal. A única maneira de dar um belo "chute" é olhando para trás. E o que se tem visto nos últimos anos aponta para uma mudança curiosa: computadores domésticos estão deixando de serem os grandes alvos de ataques, que estão passando a atingir grandes empresas.

Em abril de 2014, o Windows XP deixará de receber atualizações de segurança, o que pode afetar 20 milhões de PCs no Brasil. Eis a dica da coluna: se você ainda está no Windows XP, atualize. Se o seu computador não aguenta o Windows 8, troque de computador. Ou mude para o Linux. Faça qualquer coisa, mas não continue usando o Windows XP.

Usar um sistema que não recebe mais atualizações de segurança é o mesmo que segurar uma bomba relógio. Uma falha grave de segurança pode ser descoberta a qualquer momento e, quando isso acontecer, não haverá modo de se proteger. Aqui, com certeza, há chance de algum ataque muito sério caso esses computadores não sejam atualizados, porque o Windows XP tem semelhanças com versões mais novas do Windows que o tornam alvo fácil das falhas que serão corrigidas em versões mais novas do Windows.

No entanto - eis aqui o que é importante para esta tentativa de adivinhar o futuro: o abandono do Windows XP, um sistema lançado em 2001, significa que mais pessoas estarão fazendo uso de sistemas mais novos, mais robustos e, portanto, mais seguros. Relatório divulgado pela Microsoft em outubro mostrou que o Windows XP tem quase duas vezes a taxa de infecção por vírus das versões mais novas do sistema.

Com computadores usados em casa ficando mais seguros e resistentes à ataques, e os dados sendo cada mais vez movidos para a "nuvem", o ataque que antes era direcionado ao computador vai ficar mais difícil. A tendência, portanto, é atacar empresas.

Esses ataques podem ocorrer via web. Sistemas de internet foram desenvolvidos com uma velocidade enorme nos últimos anos, acompanhando o crescimento da rede impulsionado pelo uso dos smartphones e da necessidade de dados disponíveis em qualquer lugar. Esses sistemas muitas vezes não tiveram um acompanhamento adequado do ponto de vista da segurança, e cresceram muito rápido: empresas jovens já armazenam diversos gigabytes de informações.

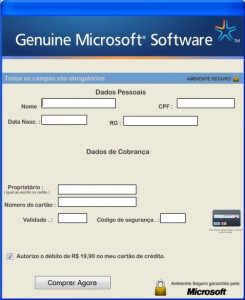

Os ataques também podem acontecer contra os próprios usuários. A segurança mais robusta nos computadores não impede ataques já usados pelos criminosos, como sites falsos, promoções fantasiosas ou outros tipos de fraude que não envolvem o computador e sim a própria vítima. Se o uso de vírus realmente for mais complicado, e novas técnicas de infecção não forem desenvolvidas, esse tipo de ataque poderá se proliferar.

Embora exista grande possibilidade de que celulares, TVs e outros aparelhos "inteligentes" comecem a ser vítimas de ataques - e certamente serão, em ambientes de pesquisa -, ainda é difícil imaginar que esses ataques cheguem em peso, exceto para os usuários de Android onde eles já são uma realidade, por mais limitados que sejam (ainda é muito difícil ser infectado apenas instalando um app no Google Play). A única coisa que pode mudar esse cenário é a descoberta de alguma falha muito grave.

Outro "ataque" às empresas deve vir da legislação: a questão de privacidade vem ganhando cada vez mais atenção, em parte por conta da grande quantidade de informações que agora estão na mão dessas empresas (pelas razões já explicadas anteriormente). O direito do esquecimento, regras de espionagem e interceptação internacional, regras para guarda e compartilhamento de dados, entre outros temas, certamente deverão aparecer como discussões políticas em 2014.

O Marco Civil da Internet brasileira, ainda não aprovado, será a manifestação mais óbvia desse assunto por aqui. Mas não há como ignorar a possibilidade de que outras questões venham à tona, conforme novos fatos acendam discussões. Um exemplo foram os recentes casos de fotos íntimas publicadas na web. Uma invasão a uma empresa de armazenamento em nuvem ou novas revelações de documentos vazados por Edward Snowden, sobre ações de espionagem dos Estados Unidos, também podem mudar o rumo da discussão.

E você, o que espera da segurança em 2014? Tem algum palpite ou bola de cristal?