Como as extensões se tornaram o ponto fraco do Chrome

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados etc.) vá até o fim da reportagem e utilize o espaço de comentários ou envie um e-mail para [email protected]. A coluna responde perguntas deixadas por leitores no pacotão, às quintas-feiras. Dois golpes contra usuários do Chrome, aparentemente sem relação um com o outro, foram reveladas por empresas de segurança na semana passada. Os criminosos utilizaram extensões do Chrome, disponíveis no repositório oficial - a Chrome Web Store - para realizar atividades indesejadas no navegador dos usuários. Uma das extensões chegou à impressionante marca de 500 mil downloads, mas as outras tinham aproximadamente 10 mil downloads cada.

Dois golpes contra usuários do Chrome, aparentemente sem relação um com o outro, foram reveladas por empresas de segurança na semana passada. Os criminosos utilizaram extensões do Chrome, disponíveis no repositório oficial - a Chrome Web Store - para realizar atividades indesejadas no navegador dos usuários. Uma das extensões chegou à impressionante marca de 500 mil downloads, mas as outras tinham aproximadamente 10 mil downloads cada.

É verdade que ataques usando extensões de navegadores não parecem muito graves. Eles não causam o espetáculo, o horror e os prejuízos de um vírus de resgate, por exemplo. Mas a evolução da segurança dos navegadores colocou esse tipo de ataque como um dos mais viáveis para substituir fraudes antigas e, em muitos casos, a capacidade de uma extensão é suficiente para realizar golpes e roubar dados.

Como chegamos nisso?

O navegador mais popular há 15 anos era o Internet Explorer 6, da Microsoft, e muitos internautas não instalavam atualizações regularmente. Até quem atualizava o navegador era atacado por brechas "dia zero" (falhas ainda sem correção), já que a base da segurança do Internet Explorer era ruim. Em último caso, os criminosos ofereciam o download direto de arquivos executáveis (programas) e componentes ActiveX. Esta última é uma tecnologia tão ruim que não existe mais no Edge, o novo navegador da Microsoft.

Hoje, o navegador mais popular é o Chrome, do Google, que é atualizado com frequência e nem sequer pede autorização para fazê-lo. As brechas encontradas no Chrome, que não costumam ser graves, às vezes são fechadas antes de haver tempo para criar um código ataque. Downloads e páginas clonadas têm sua efetividade inibida pelos filtros de segurança do próprio navegador.

Foi por isso que criminosos recorreram a extensões fraudulentas do Chrome para conseguir rodar código nos computadores das vítimas. Promessas como "mude a cor do Facebook" ou "veja quem visitou seu perfil" (esta última é impossível, mas continua sendo feita) serviram de isca para que usuários incautos instalassem essas extensões com um único clique.

Não parece, mas extensões são suficientes para realizar diversas atividades lucrativas para o crime na web. Elas podem ser usadas para espalhar links contaminados por meio de comunicadores (como o chat do Facebook), são capazes de ter acesso aos seus dados de navegação para roubar senhas, têm permissão para adulterar páginas e substituir publicidade (para roubar tráfego e sequestrar receita de anúncios publicitárias, como fazia a extensão que teve 500 mil downloads revelada na semana passada) e outras atividades ilícitas.

Em outras palavras, as extensões se tornaram um problema porque o Chrome conseguiu avanços defensivos extraordinários em todas as frentes usadas em ataques.

Instalação restrita

O Google e a Mozilla, desenvolvedora do Firefox, acabaram percebendo que era necessário fazer algo a respeito dos plug-ins e extensões e impuseram uma exigência para que todas as extensões fossem instaladas somente a partir de um repositório oficial, controlado por eles próprios. A Mozilla, que tem 11% do mercado com o Firefox, parece ter resolvido o problema -- confiando em revisão humana. Mas a fatia de 60% controlada pelo Chrome e a filtragem automatizada do Google é suficiente para garantir uma insistência considerável por parte dos malfeitores. E é isso que vem acontecendo.

Além de cadastrarem extensões maliciosas na Chrome Web Store, os criminosos miram os próprios programadores e às vezes até fazem ofertas para comprar extensões populares. O objetivo dos criminosos é usar o recurso de atualização automática das extensões -- normalmente, algo muito positivo para a segurança -- para colocar código malicioso no navegador. O codigo malicioso muitas vezes é baixado pela extensão depois de instalada, o que burla as análises automatizadas.

Embora o número de extensões maliciosas seja certamente muito pequeno dentro do universo de extensões para o Google Chrome, instalar extensões de desenvolvedores menos conhecidos, para qualquer finalidade, é um grande risco. Mesmo que a extensão não seja fraudulenta quando você a instala, ela pode ser adquirida por um criminoso no futuro.

Extensão maliciosa 'Tiempo en colombia en vivo' impedia abertura da janela para remover extensões e redirecionava usuário para janela de apps para confundir o usuário. (Foto: Reprodução/Malwarebytes)

Medidas de segurança precisam melhorar

O Google, embora tenha colocado no Chrome a restrição para instalar somente extensões na loja oficial (o navegador nem sempre foi assim), pouco tem comentado sobre qualquer medida para impedir que extensões maliciosas sejam cadastradas na Web Store. Em 2013, a empresa anunciou que faria uma análise contra vírus nas extensões, mas isto não parece estar inibindo os ataques: o próprio Google admitiu, em 2015, que 9.523 extensões maliciosas foram cadastradas (e removidas) em um período de três anos, de 2012 a 2015.

Remover extensões é bom, mas, no momento, não está sendo de grande conforto. Sabemos que, em ao menos um caso, relatado pela empresa de segurança Malwarebytes, o Google levou mais de duas semanas para remover uma extensão maliciosa da Chrome Web Store. É um prazo inaceitável. Por que esse problema é difícil de resolver?

Diferente do Android, que conta com um sistema de permissões robusto e específico, as extensões do Chrome quase sempre acabam pedindo permissão para modificar qualquer página visitada. Com isso, fica difícil de classificar o potencial de perigo de cada extensão. Por causa de ataques recentes, aplicativos que pedem acesso aos recursos de usabilidade do Android, por exemplo, podem passar por um crivo maior antes de chegarem ao Google Play e o próprio Android pode limitar a capacidade desses apps.

Além disso, revisões humanas são complicadas -- ou seja, caras. O analista Pieter Arntz, da Malwarebytes, observou que não dispunha de tempo para analisar todo o comportamento da extensão maliciosa que ele encontrou. O código da extensão estava "ofuscado", ou seja, usava técnicas para impedir sua leitura por humanos. Esses mesmos truques também dificultam a análise automatizada.

Em outubro, a equipe de segurança e extensões do Chrome afirmou publicamente que está trabalhando em soluções, mas que não podia revelar detalhes para não deixar que criminosos tirassem proveito da informação e burlassem as medidas. Isso foi em outubro, mas as últimas extensões maliciosas foram identificadas em dezembro.

Espera-se que medidas com o mesmo tipo de rigor que o Google adotou para os aplicativos de Android no Google Play -- incluindo a revisão humana -- sejam adotados (e funcionem) na Chrome Web Store. Para isso, talvez seja preciso redesenhar o funcionamento das extensões no Chrome, dada a popularidade do programa. Infelizmente, sem isso, instalar uma extensão para o Chrome pode ser uma aventura. Uma aventura que, no momento, deve ser evitada sempre que possível.

Siga a coluna no Twitter em @g1seguranca.

O ataque contra o Switch foi divulgado no dia 28 de dezembro no 34C3, um evento de segurança em Berlim, mas o código para explorá-lo não foi publicado. Três dos quatro pesquisadores que encontraram as falhas apresentaram suas descobertas no evento. Para eles, o console da Nintendo é o mais seguro já lançado.

O ataque contra o Switch foi divulgado no dia 28 de dezembro no 34C3, um evento de segurança em Berlim, mas o código para explorá-lo não foi publicado. Três dos quatro pesquisadores que encontraram as falhas apresentaram suas descobertas no evento. Para eles, o console da Nintendo é o mais seguro já lançado. No caso do PlayStation 4, a versão vulnerável é a 4.05, lançada no fim de outubro. Hackers lançaram um novo código baseado na falha "namedobj", no dia 27 de dezembro. O código se aproveita de uma falha conhecida desde meados de outubro e é capaz de executar qualquer código diretamente no kernel -- o "coração" do sistema do PS4 -- com 95% de confiabilidade, segundo os autores (isso significa que, em 5% das tentativas, é possível que o console trave ou apresente instabilidade).

No caso do PlayStation 4, a versão vulnerável é a 4.05, lançada no fim de outubro. Hackers lançaram um novo código baseado na falha "namedobj", no dia 27 de dezembro. O código se aproveita de uma falha conhecida desde meados de outubro e é capaz de executar qualquer código diretamente no kernel -- o "coração" do sistema do PS4 -- com 95% de confiabilidade, segundo os autores (isso significa que, em 5% das tentativas, é possível que o console trave ou apresente instabilidade). O código malicioso que foi acrescentado por hackers no download oficial do CCleaner tinha como objetivo atingir um pequeno número de grandes empresas, especialmente no ramo da tecnologia. Essa é a conclusão dos especialistas que estão analisando o ataque e o sistema de controle responsável por distribuir o segundo estágio da infecção.

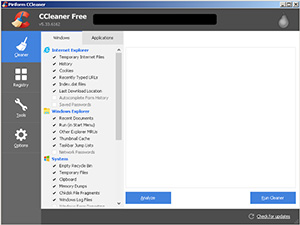

O código malicioso que foi acrescentado por hackers no download oficial do CCleaner tinha como objetivo atingir um pequeno número de grandes empresas, especialmente no ramo da tecnologia. Essa é a conclusão dos especialistas que estão analisando o ataque e o sistema de controle responsável por distribuir o segundo estágio da infecção. O CCleaner é um dos programas mais populares do mundo. No dia 15 de agosto, foi ao ar uma versão do programa alterada por hackers, capaz de se comunicar com um servidor para enviar informações do computador e baixar um programa qualquer especificado pelos malfeitores. O problema só foi percebido no dia 12 de setembro, quase um mês depois de ir ao ar. Estima-se que até 2,3 milhões de computadores tenham recebido o arquivo envenenado.

O CCleaner é um dos programas mais populares do mundo. No dia 15 de agosto, foi ao ar uma versão do programa alterada por hackers, capaz de se comunicar com um servidor para enviar informações do computador e baixar um programa qualquer especificado pelos malfeitores. O problema só foi percebido no dia 12 de setembro, quase um mês depois de ir ao ar. Estima-se que até 2,3 milhões de computadores tenham recebido o arquivo envenenado. >>> WhatsApp Sniffer

>>> WhatsApp Sniffer A Mozilla, criadora do navegador web Firefox, está testando um serviço de compartilhamento de arquivos chamado Send. Diferente de outros serviços do gênero, como o Mega e serviços de armazenamento em nuvem como Dropbox e Google Drive, o Send remove o arquivo compartilhado após um único download ou após passadas 24 horas, o que ocorrer primeiro, funcionando quase como um "Snapchat para arquivos".

A Mozilla, criadora do navegador web Firefox, está testando um serviço de compartilhamento de arquivos chamado Send. Diferente de outros serviços do gênero, como o Mega e serviços de armazenamento em nuvem como Dropbox e Google Drive, o Send remove o arquivo compartilhado após um único download ou após passadas 24 horas, o que ocorrer primeiro, funcionando quase como um "Snapchat para arquivos".