Grande ameaça hacker de 2017, vírus de resgate estão em declínio

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados etc.) vá até o fim da reportagem e utilize o espaço de comentários ou envie um e-mail para [email protected]. A coluna responde perguntas deixadas por leitores no pacotão, às quintas-feiras.

O ano de 2017 ficou marcado por grandes ataques envolvendo vírus de resgate - caso do vírus WannaCry, que contaminou a Europa e chegou a interferir com hospitais no Reino Unido -- ou, também, vírus de outros tipos que tentaram se passar por vírus de resgate (caso da praga NotPetya, que contaminou a Ucrânia). Mas dados e análises de várias empresas de segurança apontam que essas pragas não só estão em declínio, como também já estavam em declínio em 2017.

Segundo um relatório da empresa de segurança SonicWall, o número total de ataques caiu de 638 milhões em 2016 para 184 milhões em 2017. Outras três empresas de segurança - Palo Alto Networks, Malwarebytes e Check Point - observaram que criminosos estão trocando os vírus de resgate por programas que mineram criptomoedas.

O blog Segurança Digital preparou a lista abaixo para destacar as possíveis razões por trás desse declínio.

Vírus de resgate são uma 'bomba' digital

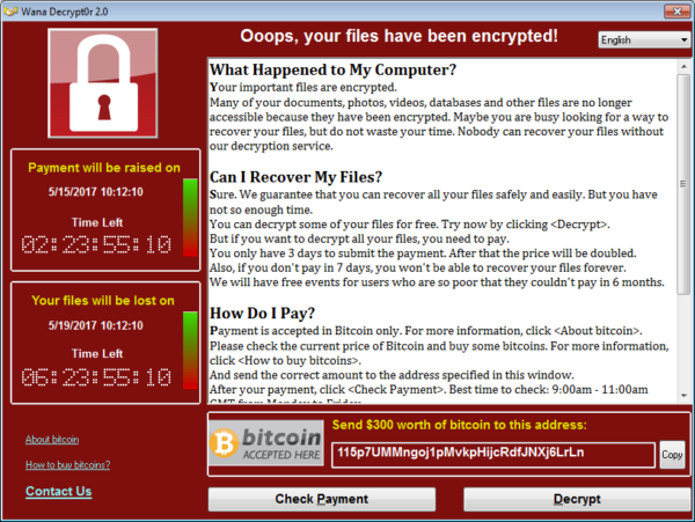

O vírus de resgate criptografa os arquivos do computador e impede o acesso aos dados para depois pedir um pagamento -- o resgate -- para recuperar os arquivos. Se a vítima não pagar, o vírus não terá dado nenhum lucro aos seus criadores.

A mineração de criptomoedas, por sua vez, gera um lucro certo e permanente. Desde que a vítima não perceba o vírus, ele vai continuar gerando algum lucro para os bandidos. A vítima vai pagar na conta de luz -- porque o vírus vai usar o processador do computador e consumir energia para realizar a mineração de criptomoedas --, mas a chance de tudo passar despercebido é incomparável, já que nenhum vírus de resgate consegue atuar e permanecer invisível.

Tendo presença no computador da vítima, o criminoso ainda pode mais tarde realizar roubos de informações.

Vírus de resgate manifestam sua presença para exigir o pagamento. Dessa forma, o vírus é obrigado a se 'entregar', o que torna as pragas incompatíveis com outros tipos de ataques que exigem discrição. (Foto: Reprodução)

Truque está sendo combatido com backups

Os vírus de resgate demonstraram a importância de realizar backups (cópias de segurança) para que um arquivo possa ser recuperado no caso de um imprevisto. Serviços de armazenamento em nuvem, como o IDrive e o OneDrive, criaram mecanismos para restaurar arquivos criptografados.

Quanto mais pessoas estiverem preparadas com backups, menores são as chances das vítimas pagarem o resgate.

Lavagem de dinheiro ficou mais difícil

O pagamento dos vírus de resgate costuma ser solicitado em Bitcoin. Essas moedas precisam ser vendidas em uma "exchange" (ou "corretora") de moedas virtuais para serem trocadas por dólares ou reais. Em julho de 2017, autoridades prenderam o responsável pela BTC-e, uma corretora de criptomoedas acusada de ter intermediado a retirada de boa parte do dinheiro obtido com vírus de resgate e outras fraudes on-line.

Nesse meio tempo, novas regulamentações foram criadas e as tarifas de Bitcoin também aumentaram (o que significa que os pagamentos ficaram mais caros). Embora criminosos tenham experimentado moedas "alternativas" (como a Monero), essas moedas quase sempre precisam ser convertidas em Bitcoin antes de serem trocadas por dólares. Alguns vírus mais recentes estão optando pela criptomoeda "Dash".

O dinheiro proveniente da mineração de criptomoedas, por outro lado, é considerado dinheiro limpo. Uma vez que moedas foram recebidas por colaborações no processo de mineração, é difícil determinar se essa colaboração ocorreu em computadores do colaborador ou se o hardware foi utilizado sem autorização. Na prática, o criminoso consegue trocar as moedas em qualquer corretora, sem levantar suspeita.

Pessoas foram acusadas

Não foi só o responsável pela BTC-e que acabou nas mãos das Justiça. Em 2017, foram presos suspeitos na Romênia, nos Estados Unidos no Reino Unido, acusados de operarem ataques de vírus de resgate. No fim de março de 2018, outros três indivíduos foram presos na Polônia, acusados de programarem as pragas digitais.

Kits de ataque estão menos eficazes

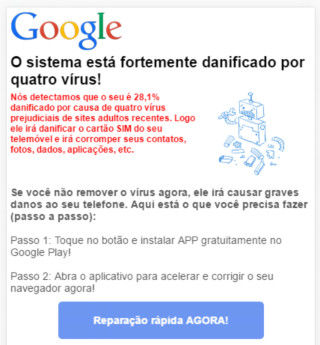

Com os navegadores web criando entraves para o uso do Adobe Flash Player - uma das principais portas de entradas para vírus nos computadores --, ficou mais difícil para que páginas maliciosas da web infectem o computador dos internautas.

Quando os criminosos são obrigados a recorrer a táticas mais tradicionais (enganar vítimas oferecendo um software, mas entregando outro, por exemplo), o vírus de resgate possui mais dificuldades para manter a fraude em funcionamento, pois a probabilidade de o arquivo logo ser denunciado é maior.

Embora as causas específicas do que levou a essas mudanças no mundo do cibercrime seja desconhecida, é possível que todos esses fatores tenham contribuído para o cenário atual. A estimativa é que o número de ataques caia mais uma vez em 2018 em relação ao ano anterior, mas empresas ainda precisam ter cuidado com ataques direcionados e mais sofisticados.

Siga a coluna no Twitter em @g1seguranca.

Criminosos virtuais conseguiram faturar R$ 200 mil em três meses explorando uma brecha de segurança em uma versão obsoleta do Windows para realizar a mineração da criptomoeda Monero. O ataque, revelado pela empresa de segurança Eset, se destacou pela simplicidade: quase todos os códigos foram "receitas de bolo" retiradas da web, com pouquíssimas alterações.

Criminosos virtuais conseguiram faturar R$ 200 mil em três meses explorando uma brecha de segurança em uma versão obsoleta do Windows para realizar a mineração da criptomoeda Monero. O ataque, revelado pela empresa de segurança Eset, se destacou pela simplicidade: quase todos os códigos foram "receitas de bolo" retiradas da web, com pouquíssimas alterações. >>> CCleaner infectado

>>> CCleaner infectado >>> Anúncio no celular

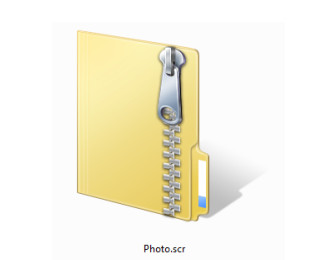

>>> Anúncio no celular No entanto, copiar um arquivo para a pasta de FTP não é suficiente para contaminar um sistema: o dono do computador precisa executar o vírus. Para que as vítimas façam isso, a praga usa o nome de "Photos.scr" e tem o ícone de uma pasta compactada. Ou seja, quando a vítima visualiza a pasta compartilhada no computador, ela só vê o que é aparentemente um arquivo inofensivo chamado "Photos", já que a extensão ".scr" não é exibida pelo Windows na configuração padrão.

No entanto, copiar um arquivo para a pasta de FTP não é suficiente para contaminar um sistema: o dono do computador precisa executar o vírus. Para que as vítimas façam isso, a praga usa o nome de "Photos.scr" e tem o ícone de uma pasta compactada. Ou seja, quando a vítima visualiza a pasta compartilhada no computador, ela só vê o que é aparentemente um arquivo inofensivo chamado "Photos", já que a extensão ".scr" não é exibida pelo Windows na configuração padrão. Solicitação de pagamento de ransomware ou 'vírus de resgate'. (Foto: Reprodução/TV Globo)

Solicitação de pagamento de ransomware ou 'vírus de resgate'. (Foto: Reprodução/TV Globo) >>> Acesso a dados de iPhone na Lava Jato

>>> Acesso a dados de iPhone na Lava Jato