Como se cria uma moeda virtual como o Bitcoin?

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados etc.) vá até o fim da reportagem e utilize o espaço de comentários ou envie um e-mail para [email protected]. A coluna responde perguntas deixadas por leitores no pacotão, às quintas-feiras.

>>> Como se cria uma moeda virtual?

Gostaria de saber se dá para eu criar uma moeda virtual, e que ferramenta se utiliza para criação de uma. Obrigado pela atenção.

Caio Martins

Criar uma moeda do zero é difícil, mas você não precisa criar uma moeda do zero -- e isso facilita o processo para você ter seu "próprio Bitcoin" imensamente. Muitas das moedas que existem hoje são apenas clones de outras moedas com algumas pequenas alterações (como uma mudança no tempo de mineração, no tamanho dos blocos, o tamanho das recompensas para mineração e assim por diante). Logo, essas moedas não são difíceis de serem criadas, mas você ainda precisa conhecer programação para fazer a alteração do código para diferenciar a moeda original e a clone, além de aplicar as atualizações e correções pertinentes ao longo do tempo.

Você também pode emitir "tokens" na rede Ethereum da mesma forma. Existem códigos prontos para você criar os chamados "contratos inteligentes" (smart contracts) que fundamentam a emissão dessas 'tokens". Existe até um serviço que cria um contrato para você via formulário, o CoinCreator.

Isto dito, Caio, devo fazer um alerta: se você precisa fazer essa pergunta, provavelmente você não deve criar uma moeda virtual. Embora seja fácil pegar uma receita de bolo, usar um "copiar/colar" (ou um formulário que faça o mesmo) e assim ter a sua "moeda", isso não é suficiente para de fato manter uma moeda funcionando.

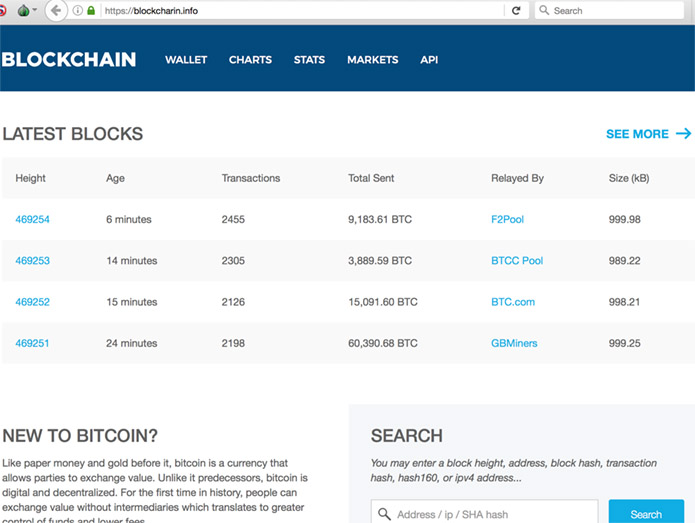

Criação de moeda pode ser feita com 'receitas' e até formulári on-line, mas processo simples esconde possíveis complexidades na manutenção, segurança e visão para que a moeda seja útil. (Foto: Reprodução)

O que você vai fazer, por exemplo, se for identificado algum problema no contrato que você usou, de modo que sua moeda seja hackeada? E se você descobrir que o código pronto que você pegou estava adulterado justamente para deixar que alguém assuma o controle da sua moeda um dia? Você precisa ser capaz de ao menos ler e entender os códigos para ter uma ideia do que você está fazendo e de como vai corrigir problemas no futuro.

Além disso, qual é a finalidade da sua moeda?

Quem se aventurou a criar moedas praticamente do zero também está tendo dificuldades. É o caso das moedas IOTA e Verge -- esta última foi recentemente hackeada e os desenvolvedores serão obrigados a criar uma versão nova do programa para voltar a rede no tempo para ignorar as modificações feitas pelos hackers.

Análises apontam que 50% a 80% das moedas ("ICOs") não dão certo ou são fraudulentas. Você precisa de muito conhecimento e planejamento para não ser só mais uma -- e se o seu objetivo é justamente criar uma dessas moedas inúteis, minha sugestão continua sendo deixar isso para lá. >>> Anúncio de vírus no celular

>>> Anúncio de vírus no celular

Tive um problema com meu celular, aparentando ser vírus: troquei de trocar de celular, instalei o antivírus Vivo Protege sugerido pela vendedora e não mais o antivírus DFNDR de antes, mas o problema ocorreu novamente, uma semana após a troca. Rodei o antivírus Vivo Protege e ele não acusou vírus nenhum. Resolvi então seguir a sugestão da mensagem de alerta de vírus e cliquei para instalar um antivírus: o instalado foi o DFNDR. Após instalar, abri e rodei o DFNDR, que acusou um problema e deletou, mas em seguida, me ofereceu a versão paga. Recusei e desinstalei o DFNDR, até agora não houve mais mensagem de alerta de vírus.

Pesquisei então na internet informando no campo de pesquisa do navegador as mensagens de alerta recebidos, até que encontrei a indicação do que ocorria com meu celular, no seu site (nesta reportagem).

Com meu celular aconteceu semelhante ao descrito no seu site: enquanto o alerta aparece na tela, o celular vibra e emite bipes para reforçar a urgência. Apertar o botão "voltar" não resolve nada - a tela é que volta.

O que achei estranho, é que esse alerta de vírus voltou no meu celular novo, que eu não havia instalado nenhum antivírus gratuito, tipo o DFNDR! O que pode ter acontecido? Falha do Vivo Protege? Pode um site de antivírus detectar um usuário pelo número da linha de celular e enviar a mensagem para ele? Eu cliquei num link da revista on-line que me pareceu confiável, teria sido coincidência?

Grato,

Humberto Rigotti Sodré

Humberto, nenhum antivírus instalado no celular é capaz de impedir que esses anúncios sejam exibidos. Receber esses anúncios, mesmo com um antivírus instalado, não caracteriza nenhum tipo de deficiência no software que você instalou. A mensagem que afirma que seu celular está infectado é completamente falsa e, sendo assim, não existe nada para o antivírus de verdade detectar. Seja lá o que o antivírus instalado detectou de problema, é extremamente improvável que havia qualquer relação com a exibição dessas mensagens.

Há alguns relatos mais antigos de pessoas que tiveram seus roteadores atacados para mudar uma configuração de internet (o DNS) e essa configuração fazia com que anúncios publicitários específicos fossem carregados nas páginas de internet. Hoje isso é mais raro, pois várias redes de publicidade estão utilizando a segurança HTTPS, que dificulta esse truque de redirecionamento dos anúncios.

Isso significa que você realmente pode acabar vendo uma mensagem dessas -- eu mesmo já vi, várias vezes -- mesmo sem ter qualquer problema de segurança. E esses anúncios são veiculados por sites da web, inclusive publicações de jornais e revistas renomadas. Redes de publicidade amplamente utilizadas, como a do Google, também distribuem esses anúncios maliciosos (como, inclusive, foi revelado por esta coluna).

No caso específico do Google, em geral não existe filtro que os sites podem usar para bloquear anúncios antes que eles sejam exibidos -- como o Google exibe anúncios com base nas preferências de cada visitante, os anúncios que cada pessoa recebe não são os mesmos. Além disso, os golpistas criam novas peças publicitárias frequentemente, burlando qualquer bloqueio configurado pelos sites.

Logo, quem precisa atuar nesses casos são as redes de publicidade, bem como a empresa responsável pelo aplicativo, já que essas campanhas existem por causa de programas de afiliados que elas promovem.

Com esses anúncios circulando com tanta frequência, pode ter sido um mero acaso que apenas o seu telefone que não tem antivírus recebeu a mensagem. Porém, como os sistemas de publicidade em uso hoje são muito inteligentes e levam em conta vários fatores para decidir qual peça de publicidade será exibida, também é possível que o outro telefone receba menos anúncios desse tipo por você já ter interagido com essa publicidade nele.

De modo geral, é extremamente difícil identificar o que faz esses anúncios aparecerem. A dica da coluna é sempre ignorar e não instalar os produtos recomendados em nenhuma hipótese, pois isso a mera instalação do aplicativo sugerido pode resultar em pagamento para o golpista.

O pacotão da coluna Segurança Digital vai ficando por aqui. Não se esqueça de deixar sua dúvida na área de comentários, logo abaixo, ou enviar um e-mail para [email protected]. Você também pode seguir a coluna no Twitter em @g1seguranca. Até a próxima!

pesar disso, a "troca" dos códigos maliciosos distribuídos por esses kits aponta uma mudança nas prioridades dos criminosos.

pesar disso, a "troca" dos códigos maliciosos distribuídos por esses kits aponta uma mudança nas prioridades dos criminosos.  >>> "Remoção" de vírus no roteador

>>> "Remoção" de vírus no roteador