Como não cair em golpes por e-mail que roubam senhas de banco?

Embora golpistas brasileiros tentem aplicar golpes por Facebook ou WhatsApp, as fraudes mais graves -- que roubam senhas de banco -- ainda ocorrem principalmente por e-mail e, às vezes, também por torpedos SMS. Reconhecer esses golpes só pela mensagem é mais difícil do que se pensa, mas há outra solução bastante simples.

A principal dica para verificar a autenticidade de um e-mail nada tem a ver com a mensagem em si. Isso porque você deve procurar um telefone de contato ou outro meio de atendimento do suposto remetente para verificar se aquele e-mail foi mesmo enviado. Por exemplo, se você recebeu um e-mail do seu banco, telefone para o seu gerente ou outro canal de atendimento do banco antes de clicar em qualquer link ou abrir qualquer anexo da mensagem.

Se a mensagem tem um remetente "anônimo", esqueça. Provavelmente é golpe mesmo. Se você ficou extremamente curioso para abrir o link ou anexo, saiba que essa é exatamente a reação que o criminoso tentou provocar.

Confira algumas dicas para entender mais as fraudes por e-mail e SMS:

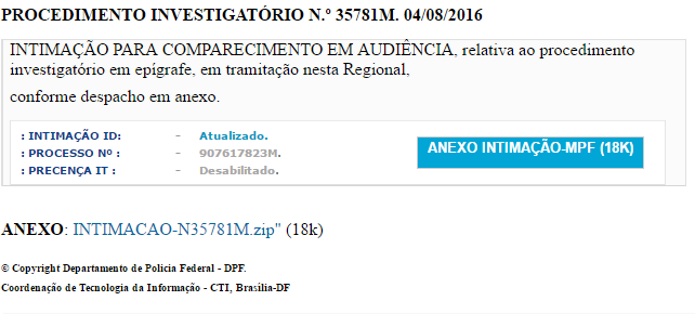

Imagem falsa tentando se passar por intimiação do Ministério Público Federal (MPF). (Foto: Reprodução)

1. Não desconfie só de mensagens de caráter sensível. Uma mensagem que leva você para um vírus que rouba senhas bancárias pode ter qualquer conteúdo. Pode ser um aviso de traição, uma confissão amorosa, um boleto pendente, uma notícia do dia ou até uma suposta encomenda despachada. Depois que o vírus foi instalado no seu computador, tanto faz como o criminoso conseguiu convencer você a instalar a praga digital. Por isso, qualquer tema vale -- o limite é a criatividade do criminoso.

SAIBA MAIS

Encomendas dos Correios são tema de fraudes por e-mail

Saiba como criminosos roubam dados bancários no Brasil

2. Comunicações inesperadas são perigosas, mas não confie em dados pessoais. Não é porque um e-mail traz o seu nome completo, seu número de telefone ou até seu CPF que a mensagem é legítima. Criminosos brasileiros têm acesso aos dados pessoais de muitas pessoas, o que permite o envio de mensagens bastante personalizadas. Logo, não adianta confiar na presença de dados pessoais no e-mail. Em vez disso, você deve fazer a seguinte pergunta: "eu esperava mesmo receber este e-mail hoje?" 3. Não confie no remetente e nem nos links do e-mail. Se o remetente parece legítimo e os links da mensagem estão aparentemente direcionando para o site correto, isso significa que a mensagem é segura, certo? Errado. Não confie nessas informações. É fácil descartar um e-mail fraudulento de pouca sofisticação que usa um remetente falso, mas nunca pense que uma mensagem é legítima porque o remetente parece ser verdadeiro. O remetente de um e-mail pode ser falsificado com muita facilidade e criminosos podem utilizar uma série de truques para mascarar um link falso. Eles podem usar letras parecidas como "I" e "l" (i maiúsculo e L minúsculo) e outras técnicas mais sofisticadas para fazer os links parecerem reais, mesmo quando não são. (Na imagem: remetente falso tentando se passar por comunicação oficial da Globo.com)

3. Não confie no remetente e nem nos links do e-mail. Se o remetente parece legítimo e os links da mensagem estão aparentemente direcionando para o site correto, isso significa que a mensagem é segura, certo? Errado. Não confie nessas informações. É fácil descartar um e-mail fraudulento de pouca sofisticação que usa um remetente falso, mas nunca pense que uma mensagem é legítima porque o remetente parece ser verdadeiro. O remetente de um e-mail pode ser falsificado com muita facilidade e criminosos podem utilizar uma série de truques para mascarar um link falso. Eles podem usar letras parecidas como "I" e "l" (i maiúsculo e L minúsculo) e outras técnicas mais sofisticadas para fazer os links parecerem reais, mesmo quando não são. (Na imagem: remetente falso tentando se passar por comunicação oficial da Globo.com)

4. As fraudes são reinventadas diariamente. O Catálogo de Fraudes da Rede Nacional de Ensino e Pesquisa (RNP) registra hoje mais de 12 mil tipos de fraude enviadas por e-mail. Cada uma dessas fraudes foi disparada para milhares ou milhões de internautas. Você pode conhecer as fraudes (clique aqui) para ter uma ideia dos truques usados pelos bandidos, mas esses golpes são reinventados constantemente. É sempre possível que você esteja recebendo um golpe "pioneiro". 5. Jamais digite dados bancários após clicar em um link. Não importa a circunstância. Se você chegou a uma página por meio de um link e ela pediu seus dados bancários, feche a página imediatamente. Você só deve digitar informações bancárias quando você mesmo abrir o aplicativo do banco no seu celular ou digitar o endereço do banco no seu navegador. Evite usar mecanismos de pesquisa para encontrar o site do seu banco. Procure saber o endereço e digite você mesmo, conferindo o endereço antes de entrar. Se possível, digite o endereço do seu banco com "https://" no início, pois isso garante que seu acesso não será redirecionado.

5. Jamais digite dados bancários após clicar em um link. Não importa a circunstância. Se você chegou a uma página por meio de um link e ela pediu seus dados bancários, feche a página imediatamente. Você só deve digitar informações bancárias quando você mesmo abrir o aplicativo do banco no seu celular ou digitar o endereço do banco no seu navegador. Evite usar mecanismos de pesquisa para encontrar o site do seu banco. Procure saber o endereço e digite você mesmo, conferindo o endereço antes de entrar. Se possível, digite o endereço do seu banco com "https://" no início, pois isso garante que seu acesso não será redirecionado.

Quais são alguns dos temas usados em fraudes?

Os criminosos estão sempre utilizando novos temas em fraudes on-line. Logo, não adianta se basear apenas nos golpes que já foram realizados.

Porém, para que se possa ter uma ideia, esses são alguns dos temas usados:

PENDÊNCIAS

- Contas em atraso e pagamentos pendentes;

- Boletos;

- Inclusão do nome em serviço de proteção ao crédito;

- Necessidade de atualização de cadastro;

- Cancelamento serviço (e-mail, redes sociais e muitos outros) ou bloqueio de conta bancária;

- Convocação para investigação policial, processo judicial ou semelhante;

VANTAGENS

- Promoções falsas, incluindo produtos, serviços de internet, serviços financeiros, etc.;

- Encomendas, produtos e presentes que não puderam ser entregues;

- Admiradores secretos, confissões de amor;

ESCÂNDALOS

- Conteúdos relativos a notícias atuais, promessas de vídeos chocantes e exclusivos;

- Mensagens sobre infidelidade conjugal;

Dúvidas sobre segurança, hackers e vírus? Envie para [email protected]

Uma reportagem do jornal norte-americano "Washingon Post" afirma que um relatório secreto produzido pelo governo dos Estados Unidos aponta a Rússia como responsável por um ataque que derrubou o site oficial das Olimpíadas de Inverno de PyeongChang e interferiu na operação do sistema de TV usado no centro de imprensa dos Jogos. Ainda segundo o relatório obtido pelo jornal, os russos teriam realizado uma "operação de bandeira falsa", deixando rastros com o intuito de incriminar a Coreia do Norte.

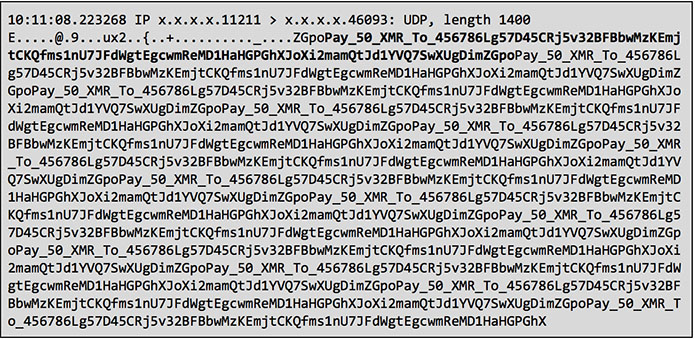

Uma reportagem do jornal norte-americano "Washingon Post" afirma que um relatório secreto produzido pelo governo dos Estados Unidos aponta a Rússia como responsável por um ataque que derrubou o site oficial das Olimpíadas de Inverno de PyeongChang e interferiu na operação do sistema de TV usado no centro de imprensa dos Jogos. Ainda segundo o relatório obtido pelo jornal, os russos teriam realizado uma "operação de bandeira falsa", deixando rastros com o intuito de incriminar a Coreia do Norte. Os ataques noticiados envolvendo o roubo ou a mineração de criptomoedas vêm aumentando: um hospital admitiu que um hacker invadiu um sistema que armazena dados de pacientes para minerar criptomoedas, a Cisco revelou o roubo de R$ 160 milhões em Bitcoin pela gangue Coinhoarder e outros piratas virtuais se aproveitaram do hardware da montadora de veículos Tesla e de uma falha no software Jenkins – só esta última ação rendeu cerca de R$ 10 milhões em criptomoedas aos malfeitores.

Os ataques noticiados envolvendo o roubo ou a mineração de criptomoedas vêm aumentando: um hospital admitiu que um hacker invadiu um sistema que armazena dados de pacientes para minerar criptomoedas, a Cisco revelou o roubo de R$ 160 milhões em Bitcoin pela gangue Coinhoarder e outros piratas virtuais se aproveitaram do hardware da montadora de veículos Tesla e de uma falha no software Jenkins – só esta última ação rendeu cerca de R$ 10 milhões em criptomoedas aos malfeitores.

Dados de 143 milhões de norte-americanos foram

Dados de 143 milhões de norte-americanos foram