Estamos muito acostumados a falar de "vírus de computador", mas os vírus clássicos -- aqueles que infectavam disquetes ou documentos do Office -- estão, em geral, extintos. Embora o termo "vírus" esteja vivo, ele é usado incorretamente para falar de outros códigos nocivos, como cavalos de troia que roubam senhas bancárias. Esse é um dos motivos que leva o Google a usar o termo "aplicativo potencialmente nocivo" (PHA, na sigla em inglês) para falar dos "vírus" que atacam o sistema de celulares Android.

Estamos muito acostumados a falar de "vírus de computador", mas os vírus clássicos -- aqueles que infectavam disquetes ou documentos do Office -- estão, em geral, extintos. Embora o termo "vírus" esteja vivo, ele é usado incorretamente para falar de outros códigos nocivos, como cavalos de troia que roubam senhas bancárias. Esse é um dos motivos que leva o Google a usar o termo "aplicativo potencialmente nocivo" (PHA, na sigla em inglês) para falar dos "vírus" que atacam o sistema de celulares Android.

Os códigos nocivos para celulares raramente possuem qualquer capacidade de parasita ou de disseminação. Eles não se "espalham" para outros celulares, como um vírus tradicional faria. Além disso, a atuação dessas pragas é muitas vezes específica para o celular.

A definição de aplicativos nocivos usada pelo Google é parte essencial dos relatórios com as estatísticas de segurança da plataforma -- como, por exemplo, de que só 0,09% dos aparelhos com Android que baixam aplicativos exclusivamente no Google Play possuem algum app nocivo, e que esse número sobe para 0,82% entre os aparelhos que instalavam aplicativos fora do Google Play.

SAIBA MAIS

É preciso mesmo instalar um 'antivírus' no Android?

O que fazer se o celular for roubado? Veja dicas de segurança

Android bloqueia 10 milhões de vírus instalados 'off-line' em 3 meses

O que o Google considera como 'aplicativo potencialmente nocivo'?

1. Fraude de cobrança e contratação de serviços

Essa categoria possui três subcategorias, envolvendo SMS, chamadas e serviços. Um aplicativo se enquadra nessa categoria se fizer chamadas a números cobrados, enviar SMS para números especiais sujeitos a cobrança ou assinar serviços junto à operadora de maneira automática ou sem informar ao usuário de maneira clara sobre a operação e a cobrança.

Segundo o Google, um aplicativo nocivo dessa natureza foi pré-instalado em celulares vendidos no Brasil.

Esse tipo de fraude é hoje exclusiva de celulares. Usuários de computador foram atacados por "Dialers" -- programas que controlavam o modem de internet discada para mudar o número telefônico do acesso --, no final dos anos 1990 e início dos anos 2000. O dialer discava números de serviço adicionado em que parte da tarifa cobrada vai para quem recebe a chamada. Como a maioria dos computadores hoje não possui mais modems de discagem, esse tipo de vírus não funciona.

2. Phishing

O termo phishing é muito usado para descrever golpes por e-mail que tentam se passar por certas empresas ou instituições financeiras para que a vítima digite sua senha em um site falso. O Google usa o mesmo termo para descrever aplicativos falsos, em que as credenciais de acesso são enviadas para os criminosos.

Por exemplo, um aplicativo ilegítimo que tenta se passar pelo aplicativo oficial de um banco para roubar senhas de clientes é considerado um aplicativo de phishing.

3. Escalação de privilégio e rooting

São aplicativos que acessam dados ou permissões do sistema de forma irregular. Estão inclusos nessa categoria os aplicativos que interferem nas permissões administrativas para dificultar sua própria desinstalação e que tenta violar o isolamento de aplicativos do Android para roubar dados de outros apps.

Uma categoria semelhante a esta é a de "rooting", ou seja, aplicativos que liberam o superusuário ("root") do celular, dando permissões normalmente inexistentes no Android. O Google classifica como nocivos os aplicativos que não informam quando o acesso root é liberado, ou quando o acesso root é informado, mas o aplicativo realiza qualquer um dos outros comportamentos irregulares.

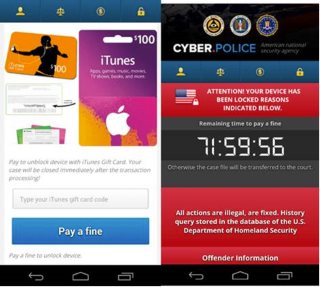

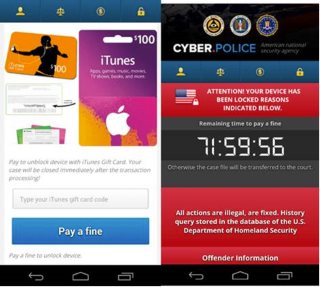

4. Ransomware

4. Ransomware

Em computadores, os vírus de resgate costumam criptografar os dados do sistema. No celular, também é comum a realização do bloqueio de tela, o que impede o uso do aparelho.

Celulares costumam ter backups mais acessíveis e simples de serem restaurados do que computadores, já que dispositivos móveis são em geral conectados a serviços de "nuvem" para guardar configurações e dados de apps. Logo, bloquear o telefone inteiro é normalmente mais efetivo para os vírus de resgate no Android.

Imagem: Mensagem do vírus Flocker. (Foto: Reprodução/Trend Micro)

5. Spam

Aplicativos que enviam mensagens não solicitadas para os contatos do aparelho.

6. Programas espiões (spyware)

Um programa que transfere dados do celular sem a solicitação do usuário é considerado um spyware. Programas desse tipo podem transmitir dados como a lista de contatos, fotos, e-mails, históricos de SMS e chamadas, histórico do navegador e dados de outros aplicativos. Gravações de chamadas não autorizadas também se enquadram nessa categoria.

O Google tem uma categoria especial para "spywares comerciais". A diferença é que os dados coletados por um spyware comercial são enviados para um operador diferente do dono ou criador do spyware. Na prática, esses são programas de monitoramento, como os aplicativos usados para pais vigiarem seus filhos, por exemplo. Frequentemente, esses programas são abusados para monitorar cônjuges ou outras pessoas sem aviso adequado, de forma ilícita.

7. Negação de serviço

Aplicativos que colocam o telefone celular a serviço de ataques de negação de serviço distribuídos. Esses ataques sobrecarregam sites de internet com o intuito de tirá-los do ar.

8. Downloader hostil

Se um aplicativo não é malicioso, mas baixa outros aplicativos maliciosos mais de 5% das vezes (mínimo de 25 aplicativos maliciosos em 500 downloads), esse aplicativo também é considerado potencialmente nocivo nesta categoria. Qualquer aplicativo que foi aparentemente criado para baixar outros aplicativos nocivos também se enquadra aqui. Esta categoria foi ampliada em 2017.

9. Cavalos de troia

O Google utiliza a definição clássica de cavalo de troia (o "presente de grego"): o cavalo de troia é um aplicativo malicioso que se disfarça de algo útil e benigno, realizando atividades maliciosas enquanto a vítima interage com o aplicativo legítimo.

10. Backdoor

Um backdoor é um aplicativo que permite a execução de outros aplicativos ou comandos no aparelho de tal forma que o app poderia ser enquadrado em uma das outras categorias previstas pelo Google.

11. Ameaças de outras plataformas

O Google também contabiliza códigos que podem atacar outras plataformas que não o Android. Esses arquivos são inofensivos para o celular.

O que 'falta' na lista do Google?

Apesar de bastante completa, alguns tipos de comportamentos nocivos não estão mencionados explicitamente na tabela do Google. Isso não significa que eles não são enquadrados como nocivos. O que acontece é que alguns desses comportamentos acabam sendo enquadrados como cavalos de troia ou spyware, por exemplo.

Veja alguns exemplos:

- Fraude de instalação e cliques: alguns programas realizam fraudes falsificando "cliques" em anúncios e instalando aplicativos comissionados (o criador do aplicativo paga uma taxa pela instalação "recomendada"). Um programa desse tipo, "Expensive Wall", foi classificado pelo Google como fraude de cobrança de SMS, porque, além de falsificar os cliques, também tentava fazer a vítima assinar serviços de SMS.

- Mineração de criptomoeda: processadores de celulares são considerados muito fracos para minerar Bitcoin, mas criminosos têm aproveitado outras moedas menos populares para ainda assim conseguir usar celular de forma significativa. É o caso da praga Loapi e da praga quase idêntica Hidden Miner, identificada pela Trend Micro na semana passada. Esses códigos são considerados um risco para os celulares, já que usam o processador de uma forma irregular, podendo superaquecer o aparelho e até causar danos físicos.

Dúvidas sobre segurança, hackers e vírus? Envie para [email protected]

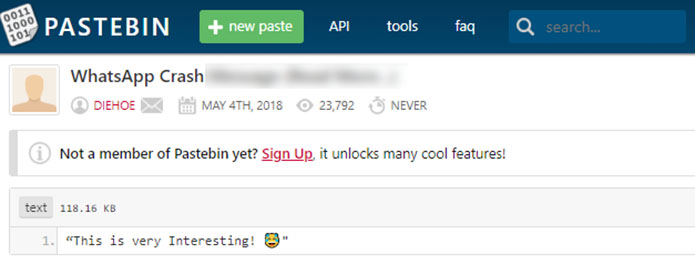

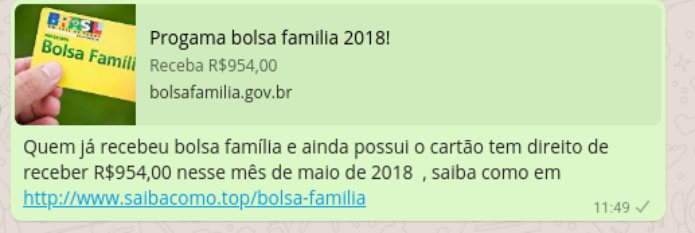

A fraude leva usuários para uma página que obriga a vítima a compartilhar o link maliciosos com seus contatos ou grupos. No fim, o site malicioso oferece a instalação de aplicativos possivelmente indesejados e que podem deixar o celular vulnerável, de acordo com a PSafe. A "recomendação" de aplicativos é um golpe frequente no Android, pois é muito comum que desenvolvedores paguem quem "recomenda" a instalação de seus aplicativos, inclusive para aplicativos cuja instalação é grátis. Dessa forma, os criminosos conseguem lucrar com o golpe.

A fraude leva usuários para uma página que obriga a vítima a compartilhar o link maliciosos com seus contatos ou grupos. No fim, o site malicioso oferece a instalação de aplicativos possivelmente indesejados e que podem deixar o celular vulnerável, de acordo com a PSafe. A "recomendação" de aplicativos é um golpe frequente no Android, pois é muito comum que desenvolvedores paguem quem "recomenda" a instalação de seus aplicativos, inclusive para aplicativos cuja instalação é grátis. Dessa forma, os criminosos conseguem lucrar com o golpe.

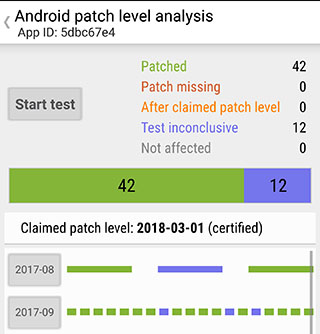

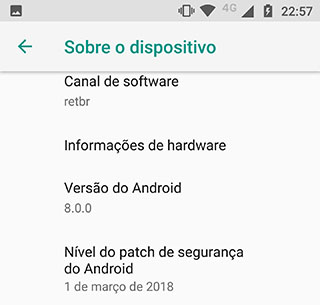

A versão do patch é informada por data. "Março de 2018", por exemplo, deve incluir todas as atualizações de segurança até março de 2018.

A versão do patch é informada por data. "Março de 2018", por exemplo, deve incluir todas as atualizações de segurança até março de 2018. A fabricante de antivírus Kaspersky Lab divulgou um alerta nesta quarta-feira (4) a sobre uma série de aplicativos para Android -- alguns deles clones que usam nomes conhecidos como o Instagram e Netflix -- para minerar uma criptomoeda, o que faz o aplicativo consumir a bateria com o uso do processador do telefone. Porém, os aplicativos mais baixados entre os identificados tinha como tema o futebol, entre eles um aplicativo brasileiro com o nome "PlacarTV", que teve mais de 100 mil downloads na Play Store, a loja oficial do Google.

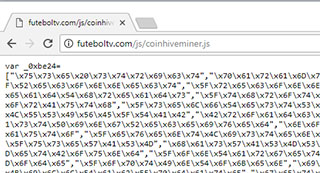

A fabricante de antivírus Kaspersky Lab divulgou um alerta nesta quarta-feira (4) a sobre uma série de aplicativos para Android -- alguns deles clones que usam nomes conhecidos como o Instagram e Netflix -- para minerar uma criptomoeda, o que faz o aplicativo consumir a bateria com o uso do processador do telefone. Porém, os aplicativos mais baixados entre os identificados tinha como tema o futebol, entre eles um aplicativo brasileiro com o nome "PlacarTV", que teve mais de 100 mil downloads na Play Store, a loja oficial do Google. A Coinhive oferece um código de mineração web, permitindo que o computador, notebook ou celular comece a minerar a moeda Monero imediatamente após visitar uma página com o código embutido. O internauta não recebe qualquer aviso e quem fica com o lucro da operação é o dono do site, não o internauta.

A Coinhive oferece um código de mineração web, permitindo que o computador, notebook ou celular comece a minerar a moeda Monero imediatamente após visitar uma página com o código embutido. O internauta não recebe qualquer aviso e quem fica com o lucro da operação é o dono do site, não o internauta. Outros apps

Outros apps Estamos muito acostumados a falar de "vírus de computador", mas os vírus clássicos -- aqueles que infectavam disquetes ou documentos do Office -- estão, em geral, extintos. Embora o termo "vírus" esteja vivo, ele é usado incorretamente para falar de outros códigos nocivos, como cavalos de troia que roubam senhas bancárias. Esse é um dos motivos que leva o Google a usar o termo "aplicativo potencialmente nocivo" (PHA, na sigla em inglês) para falar dos "vírus" que atacam o sistema de celulares Android.

Estamos muito acostumados a falar de "vírus de computador", mas os vírus clássicos -- aqueles que infectavam disquetes ou documentos do Office -- estão, em geral, extintos. Embora o termo "vírus" esteja vivo, ele é usado incorretamente para falar de outros códigos nocivos, como cavalos de troia que roubam senhas bancárias. Esse é um dos motivos que leva o Google a usar o termo "aplicativo potencialmente nocivo" (PHA, na sigla em inglês) para falar dos "vírus" que atacam o sistema de celulares Android. 4. Ransomware

4. Ransomware Entusiastas do site XDA Developers, especializado na criação e instalação de sistemas modificados em celulares e outros dispositivos, afirmam que o Google está bloqueando a instalação da suíte Google Apps em celulares "não certificados", o que, teoricamente, inclui diversos aparelhos de marcas que não fazem parte da lista de parceiros oficiais do Google e os celulares ditos "genéricos".

Entusiastas do site XDA Developers, especializado na criação e instalação de sistemas modificados em celulares e outros dispositivos, afirmam que o Google está bloqueando a instalação da suíte Google Apps em celulares "não certificados", o que, teoricamente, inclui diversos aparelhos de marcas que não fazem parte da lista de parceiros oficiais do Google e os celulares ditos "genéricos".